di Paolo Attivissimo, con il contributo di The Zane.

© 2000-2006 Paolo Attivissimo. Ultimo aggiornamento: 15 ottobre 2006.

Nota storica: Questo documento risale al 2000 e documenta una funzione di sicurezza relativa a un sistema operativo ormai abbondantemente obsoleto. Lo conservo qui come cimelio storico di come eravamo. In origine, questa pagina era nascosta nel sito per impedire che finisse nelle mani dei pasticcioni ed era accessibile soltanto superando un ostacolo che richiedeva una certa competenza. Oggi (2006) questa precauzione non ha più molto senso e quindi l'ho eliminata.

ATTENZIONE: Queste istruzioni sono concepite per illustrare in italiano gli usi legittimi di Back Orifice 2000 (BO2K). BO2K è uno strumento di amministrazione remota per macchine Windows 95/98. Tuttavia la sua potenza, combinata con la fragilità strutturale di Windows, ne consentono inevitabilmente un uso improprio (traduzione: per violare i computer altrui).

Non è questo lo scopo di questo corso. Volutamente, qui sono spiegate soltanto le funzioni che sono effettivamente utili per l'amministrazione remota di computer di utenti consenzienti all'uso di BO2K sulle loro macchine.

Back Orifice 2000, come il suo predecessore Back Orifice (senza 2000), è un programma per il controllo a distanza di un computer sul quale gira Windows.

Il programma consente, per esempio, di accedere via Internet o rete locale a un computer remoto, sul quale permette di esaminare e modificare il contenuto di file e directory, visualizzare ciò che c'è sullo schermo, modificare il Registro, telecomandare mouse e tastiera e molto altro.

Come avrete intuito, è uno strumento estremamente utile per chi deve fare la manutenzione di macchine Windows e vuole evitare di doversi recare fisicamente sul posto. La possibilità di telecomandare di mouse e tastiera consente di mostrare all'utente l'esatta procedura da seguire o addirittura eseguirla per lui.

Queste sono le stesse funzioni offerte da altri programmi di controllo a distanza, come il ben noto Norton/Symantec PC Anywhere. Le differenze fra il programma della Symantec e Back Orifice sono fondamentalmente soltanto due:

Come mai Back Orifice viene considerato un virus? Semplicemente perché può essere configurato e installato su un computer senza il consenso dell'utente con semplici espedienti (che non troverete qui). Back Orifice può monitorare l'attività di un utente (arrivando ad accendergli microfono e Webcam) senza segnalare in alcun modo che è in corso un monitoraggio. Di conseguenza si presta ad alcuni usi molto scorretti, come ad esempio l'intrusione informatica.

Ma se lo usate con il consenso del proprietario del computer da controllare, o sui vostri stessi computer, è un perfetto sostituto gratuito (e legale) di PC Anywhere.

Non lasciatevi tentare dall'idea di fare scherzi a qualcuno o di commettere intrusioni usando le istruzioni che trovate qui. Le modalità di telecontrollo illustrate in questo piccolo corso sono intenzionalmente molto facili da intercettare: basta usare in una finestra DOS il comando netstat per sapere l'indirizzo IP di chi sta usando Back Orifice per tentare un accesso non autorizzato al computer. Inoltre i tentativi di Back Orifice vengono rilevati da firewall come Zone Alarm.

Esiste una modalità di Back Orifice sostanzialmente impossibile da intercettare, ma non è descritta qui. Se è questo che volete, cercatelo altrove. Se lo state ancora cercando, vuol dire che non siete all'altezza di fare queste cose senza farvi beccare (come me, insomma) e quindi rischiate di scottarvi giocando coi fiammiferi. Fra l'altro, l'intrusione informatica è un reato da codice penale in Italia.

Per capirci nel resto del testo bisogna imparare un po' di semplice terminologia.

BO2K è composto da due parti: un programma client e un programma server. La prima parte va installata sulla macchina dell'amministratore (la vostra, presumo); la seconda va installata sul computer da amministrare.

Per analogia, i due computer sono chiamati rispettivamente macchina client (quella dell'amministratore) e macchina server (quella da amministrare). Questa situazione può creare inizialmente un po' di confusione mentale: solitamente un server ha un ruolo dominante e attivo e il client si limita a ricevere il prodotto e le istruzioni del server. Nel caso di BO2K, invece, è il client che comanda il server.

In questa guida, a costo di essere prolisso, cercherò di specificare ogni volta programma o macchina prima di dire client o server. Inoltre userò la seguente convenzione:

Per quel che ne so, il programma server di BO2K funziona soltanto con Windows 95 OSR2, Windows 98 e Windows NT: il sito di Back Orifice lo garantisce soltanto con Windows 95, Windows 98, Windows NT e Windows 2000. Tuttavia non l'ho provato personalmente con Windows 98 Seconda Edizione, Windows ME e Windows 2000, e dubito fortemente che funzioni con Windows XP. So per certo che non funziona con Windows 95A. Alcune DLL di Windows 95A, infatti, non sono compatibili con le funzioni di BO2K.

Andate al sito degli autori, denominati collettivamente Cult of the Dead Cow, presso http://www.bo2k.com, e accedete alla sezione Download BO2K Now. Prelevate la Core Distribution. Se non lo trovate lì, cercatelo in Rete, è diffusissimo.

Create una cartella apposita per BO2K. In questa guida presumerò che la cartella contenente il client sia c:\prog\bo_client.

In questa cartella copiate i seguenti file:

Fine installazione.

Attenzione: Molti programmi antivirus considerano il file bo2k.exe come un virus. Se il vostro antivirus rileva un'infezione in questo file, è normale. Non occorre fare nulla (salvo che abbiate trovato questo file sul vostro computer senza che ce l'abbiate messo voi).

Le comunicazioni della parte server di BO2K, inoltre, vengono rilevate ed esaminate da ZoneAlarm (la cui installazione consiglio vivamente a chiunque usi Windows) e vengono bloccate per default a meno che le autorizziate esplicitamente. In altre parole, usare ZoneAlarm è un ottimo sistema per impedire che qualcuno usi illecitamente BO2K per fare danni sul vostro computer: anche se dovesse riuscire a installarvelo, non riuscirebbe a stabilire la comunicazione.

Attenzione: prima di installare BO2K sul PC da amministrare (la macchina server), leggete bene come si disinstalla e quali modifiche apporta al sistema operativo: trovate i dettagli più avanti in questa pagina. E' altamente consigliabile effettuare un backup completo.

Il programma server di BO2K va configurato prima di essere installato sul PC da amministrare. Questa configurazione si fa sulla macchina client (quella dell'amministratore), usando il programma bo2kcfg.exe.

Cliccate su Open Server e selezionate, dalla finestra di selezione file, la copia del file bo2k.exe che avete creato prima (cioè texas.exe in questo esempio). Tutti i parametri configurabili del programma server BO2K sono elencati nella struttura a cartelle nell'angolo in basso a sinistra, ed è qui che si viene per modificarli. Ad esempio, la porta di comunicazione è indicata nella cartella Startup alla voce Init Cmd Bind Str.

Per default, il programma server BO2K è configurato in modo che sia necessario avviarlo manualmente ogni volta sulla macchina da amministrare. Se volete che si avvii automaticamente ogni volta che viene avviato il computer da amministrare, dovete attivare il parametro Stealth > Run at startup. Usate quest'opzione con un po' di buonsenso e non abusatene.

Apportate le modifiche desiderate al programma server (le prossime lezioni presenteranno ulteriori opzioni di configurazione) e poi salvate cliccando su Save server. Chiudete il programma di configurazione, oppure cliccate su Close server (altrimenti non potrete copiare correttamente il file del programma server e otterrete un errore di condivisione se cercate di farlo via rete locale). A questo punto il programma server è pronto per essere installato sulla macchina da amministrare.

L'installazione vera e propria è molto banale: si tratta soltanto di copiare il file del programma server (texas.exe, nell'esempio) alla macchina da amministrare ed eseguirlo sulla macchina stessa.

L'esecuzione è molto rapida e non visualizza praticamente nulla sullo schermo (neppure un messaggio di conferma). Al termine di questa operazione, la macchina da amministrare è pronta per l'amministrazione remota. Non occorre riavviare Windows sulla macchina da amministrare.

Se avete impostato il programma server in modo che si avvii automaticamente, lo farà ogni volta che il computer da amministrare riavvia Windows.

L'esempio che segue si basa su due macchine collegate in una elementare rete locale ethernet. Gli indirizzi IP citati nel seguito rispecchiano questa situazione. Prima di fare esperimenti via Internet, provate su una piccola rete locale: soprattutto, fate gli esperimenti collegando due vostri computer.

L'amministrazione remota via Internet ha ulteriori problemi e requisiti che non approfondisco qui: tanto per farne due esempi, l'amministrazione via Internet richiede ovviamente che la macchina da amministrare sia collegata in quel momento a Internet e che l'amministratore ne conosca o venga a sapere in qualche modo (ad esempio con winipcfg) l'indirizzo IP corrente (che spesso cambia da sessione a sessione).

Lanciate il programma client (bo2kgui.exe) sulla macchina dell'amministratore. Create una nuova definizione di connessione cliccando sul pulsante che reca l'iconcina di un computer, nella zona in basso a sinistra. Compare la schermata mostrata qui sotto.

A questo punto cliccate su OK e poi su Click to Connect. Se tutto funziona, dovreste ottenere la risposta del programma server nella zona inferiore della finestra di dialogo.

Nota per gli utenti di Zone Alarm: al primo tentativo di

connessione, se c'è Zone Alarm sulla macchina client,

il tentativo verrà rilevato e intercettato da Zone Alarm. Zone

Alarm identificherà correttamente il programma client come

Back Orifice 2000 Client. Questo allarme non costituisce un

segnale di pericolo: anzi, indica che Zone Alarm sta facendo il suo

dovere.

Se invece Zone Alarm è presente sulla macchina

server, rileverà il tentativo di connessione da parte

del programma server di BO2K.

Nel caso dell'amministrazione remota via ethernet, se la macchina server è impostata per adoperare le funzioni di risparmio energetico e queste funzioni disattivano o mettono in standby la scheda di rete (esempio tipico: laptop con scheda di rete PCMCIA), la connessione non si attiva. Per attivarla occorre "svegliare" la macchina server, premendo un tasto o muovendo il mouse o simili.

Ora potete sbizzarrirvi con l'amministrazione remota della macchina server. Giusto per fare qualcosa di sicuramente innocuo e verificare che tutto funzioni, provate a mandare un messaggio allo schermo della macchina da amministrare:

Per terminare la connessione, cliccate su Disconnect. Chiudete il client: vi viene chiesto se volete salvare il workspace (ambiente di lavoro). Salvatelo con un nome che vi aggrada.

Attenzione: durante la configurazione del programma server è possibile dirgli di installarsi con un nome diverso da umgr32.exe (che è il default). In tal caso, ovviamente, andrà cercato e cancellato un file con il nome che gli avete detto di usare.

Se avete attivato l'opzione Stealth > Run at startup, eliminare il file umgr32.exe (eventualmente rinominato) non è facile, perché Windows se lo riserva come file di sistema e non ne consente la cancellazione diretta (o se la consente, va in crash parziale o completo subito dopo). Posso proporre due soluzioni:

La seconda soluzione si esegue in questo modo:

A questo punto siete in grado di configurare, installare e disinstallare Back Orifice. Adesso vediamo come usarlo per fare molto più che visualizzare una finestra di messaggio sullo schermo della macchina da amministrare.

Un plug-in di BO2K è un programma supplementare che amplia le funzioni della versione di base di Back Orifice. In questa sezione vedremo come prelevare, installare, configurare e usare un plug-in, usando come esempio BO_Peep, un plug-in che consente di vedere sullo schermo della macchina dell'amministratore quello che compare sullo schermo della macchina da amministrare.

Andate al sito del Cult of the Dead Cow, presso http://www.bo2k.com, e accedete alla sezione Download BO2K Now. Prelevate il plug-in che vi interessa. In questo esempio preleviamo BO_Peep.

Il procedimento è il solito: basta copiare il programma server (che ora include il plug-in, in un unico file) alla macchina da amministrare e poi eseguirlo o farlo eseguire.

Conviene rimuovere o far rimuovere dalla macchina da amministrare qualsiasi copia precedente di Back Orifice prima di installare quella aggiornata.

Può sembrare strano, ma prima di poter utilizzare un plug-in occorre installarlo ed eventualmente configurarlo anche sulla macchina dell'amministratore.

Una volta copiato e attivato il server di BO2K sulla macchina da amministrare, vi collegate come già descritto. Una volta ottenuto il collegamento, l'elenco dei comandi contiene una cartella nuova, di colore azzurro (in questo caso di nome BO_peep): qui si specificano i comandi che controllano il plug-in.

Molti plug-in offrono più di una funzione: ad esempio, Bo_peep consente non soltanto di vedere la schermata dell'utente da amministrare, ma anche (se necessario) di prendere il controllo del suo mouse e della sua tastiera.

Uno dei problemi dell'amministrazione remota via Internet è che l'amministratore ha bisogno di conoscere l'indirizzo IP corrente della macchina da amministrare. Solitamente questo indirizzo non è statico, ma varia ogni volta che la macchina da amministrare si collega a Internet.

Se l'utente da amministrare è ragionevolmente competente nell'uso di Windows, esiste un modo semplicissimo di determinare l'indirizzo IP: L'amministratore chiede all'utente di eseguire la seguente procedura:

Purtroppo non tutti gli utenti Windows sono abbastanza competenti da eseguire la procedura descritta sopra (altrimenti non avrebbero bisogno di amministrazione remota), per cui capita spesso che l'amministratore abbia bisogno di scoprire l'indirizzo IP senza dover disturbare l'utente.

Per questo si può ricorrere a un altro plug-in, di nome Butt Trumpet, anch'esso scaricabile dal sito del Cult of the Dead Cow o facilmente reperibile in Rete. L'installazione segue la falsariga di quella del plug-in precedente. Il risultato è che ogni volta che la macchina da amministrare si collega a Internet, Back Orifice spedisce all'amministratore un e-mail contenente l'indirizzo IP corrente della macchina da amministrare. Semplice, pratico, facile.

Ecco cosa si può fare in pratica con Back Orifice 2000: un utente ingenuo è stato convinto (con un classico espediente psicologico) ad aprire e quindi eseguire un allegato contenente Back Orifice, che si è quindi installato a sua insaputa nel suo computer.

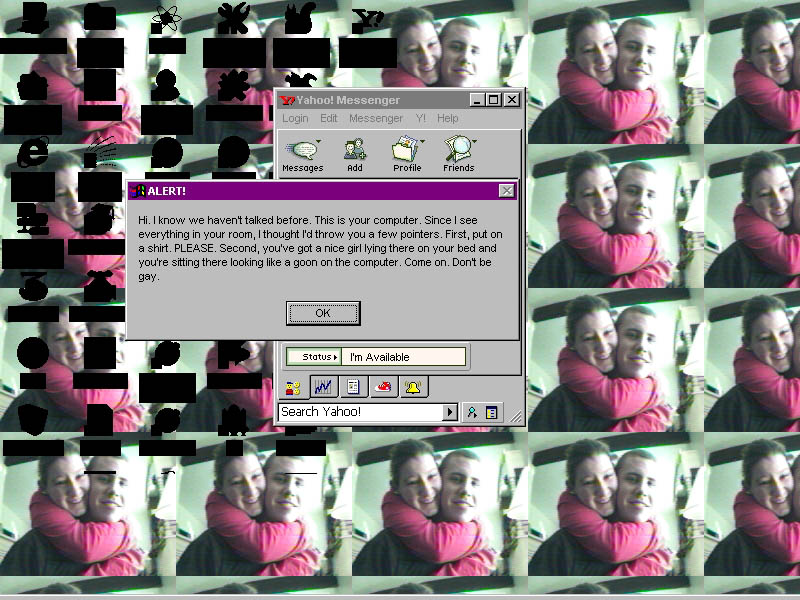

L'"amministratore" (più propriamente, un intruso che per fortuna è soltanto in vena di burle ma non vuole far danni) inizia ad attivare la webcam della vittima e a sorvegliarlo. Poi gli manda un messaggio sullo schermo, nel quale dice "Salve, so che è la prima volta che ci parliamo. Sono il tuo computer. Siccome vedo tutto quello che c'è nella tua stanza, ho pensato di darti qualche dritta. Per prima cosa, mettiti una maglietta. PER FAVORE. Seconda cosa: hai una bella ragazza sdraiata sul tuo letto e te ne stai seduto con la faccia da scemo al computer. Dai, non fare il gay."

Fatto questo, l'intruso usa un plug-in di Back Orifice per catturare in tempo reale l'espressione del malcapitato:

Chi ha detto che la sicurezza informatica è noiosa?

In realtà ci sarebbe molto altro da dire a proposito di Back Orifice, ma credo che quello che avete letto qui vi basti come introduzione e vi consentirà di scoprire da soli le sue altre funzioni.

In secondo luogo, con il passare del tempo (e soprattutto con la graduale diffusione di nuove edizioni di Windows) Back Orifice sta diventando lentamente meno utile perché consente di amministrare soltanto Windows 95/98. Per fare le stesse cose con le nuove versioni di Windows esistono altri programmi analoghi, come SubSeven.

La cosa più importante è che Back Orifice ha raggiunto lo scopo per il quale era stato scritto: dimostrare la debolezza intrinseca di Windows mostrando quanto è facile prendere il controllo completo di una macchina che usa questo sistema operativo e l'ingenuità dell'utente medio di personal computer. La sua esistenza ha indotto Microsoft a migliorare la sicurezza dei propri prodotti e ha instillato negli utenti la consapevolezza che Internet non è un posto sicuro e tranquillo e il rischio di intrusioni informatiche è assolutamente reale.

Se avete qualche dettaglio o correzione da contribuire a quest'indagine antibufala, scrivetemi presso topone@pobox.com. Grazie!